helldanger1

GForum VIP

- Entrou

- Ago 1, 2007

- Mensagens

- 29,631

- Gostos Recebidos

- 1

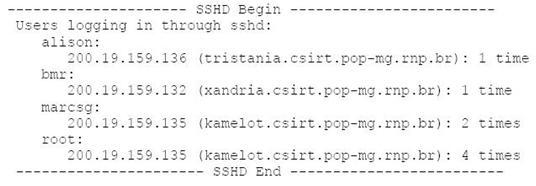

Veremos neste artigo uma pequena contribuição sobre algumas das ferramentas e sua utilização na perícia forense em sistemas UNIX/Linux para comprovação da autoria de ataques e/ou invasão através do serviço de Secure Shell - SSH.

Por: Matuzalém Guimarães

Indícios da invasão

Segundo Murilo; Steding-Jessen (2001), basicamente os ataques a sistemas computacionais seguem uma seqüência padrão, o que permite que sejam implantadas barreiras de proteção visando inibir ou dificultar a ação do atacante.

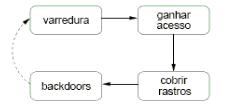

Murilo; Steding-Jessen (2001) enfatizam que o ciclo de ataque é iniciado com a varredura do sistema em busca de alguma vulnerabilidade a ser explorada com o intuito de obter acesso ao sistema. Uma vez invadido o sistema, o atacante busca meios de não ser detectado e a garantia da continuidade, para isso são utilizadas normalmente ferramentas de backdoors. A figura 1 mostra um ciclo básico das ações de um atacante.

Figura 1 - Ciclo básico de uma invasão / fonte: Steding-Jessen (2001)

Por: Matuzalém Guimarães

Indícios da invasão

Segundo Murilo; Steding-Jessen (2001), basicamente os ataques a sistemas computacionais seguem uma seqüência padrão, o que permite que sejam implantadas barreiras de proteção visando inibir ou dificultar a ação do atacante.

Murilo; Steding-Jessen (2001) enfatizam que o ciclo de ataque é iniciado com a varredura do sistema em busca de alguma vulnerabilidade a ser explorada com o intuito de obter acesso ao sistema. Uma vez invadido o sistema, o atacante busca meios de não ser detectado e a garantia da continuidade, para isso são utilizadas normalmente ferramentas de backdoors. A figura 1 mostra um ciclo básico das ações de um atacante.

Figura 1 - Ciclo básico de uma invasão / fonte: Steding-Jessen (2001)