helldanger1

GForum VIP

- Entrou

- Ago 1, 2007

- Mensagens

- 29,631

- Gostos Recebidos

- 1

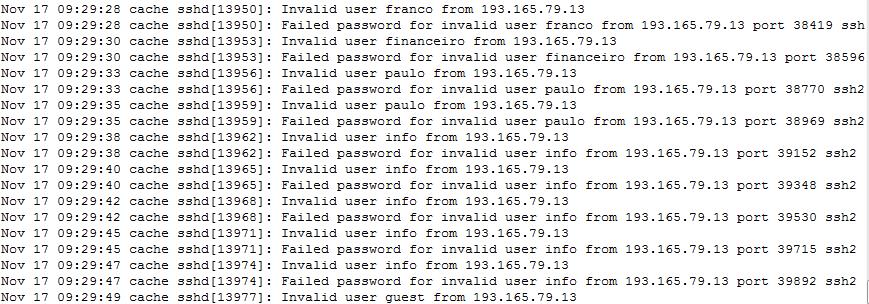

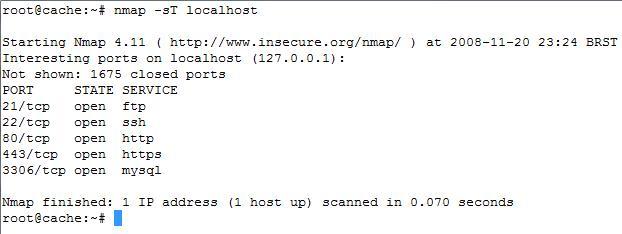

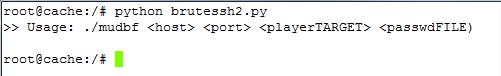

Neste artigo serão abordadas as falhas históricas que já foram exploradas no SSH, ferramentas e os métodos de tentativas de invasão através deste serviço em sistemas Unix/Linux.

Por: Matuzalém Guimarães

Métodos de ataque

Cheswick; Bellovin; Rubin (2003) afirmam que o SSH tornou-se uma das ferramentas vitais para a segurança computacional. Embora não concordem totalmente com essa afirmação pelo fato do SSH, [...] ser tão cheio de recursos que sua complexidade inerente está fadada a introduzir erros na implementação e na administração. (Cheswick; Bellovin; Rubin, 2003, p.158).

A versão 1 do protocolo estava em larga utilização quando se descobriu ser insegura. Descobriu-se também que até a versão 2 era suscetível a ataques de temporização estatística, conforme Song (2001 apud Cheswick; Bellovin; Rubin, 2003, p.158). Esta técnica de temporização estatística está relacionada ao fato do SSH acomodar os tamanhos de blocos dos sistemas de criptografia, a versão 2 do protocolo arredonda cada pacote a um limite de oito bytes.

No modo interativo, cada pressionamento de tecla feito por um usuário gera um novo pacote IP de tamanho e temporização distintos, e os pacotes contendo caracteres de senha não produzem pacotes de eco. Ainda segundo os autores essas propriedades ajudam ao atacante a deduzir o tamanho das senhas e informações estatísticas que chegam a aproximadamente um bit por pacote.

O protocolo SSH em suas versões 1 e 2 tem sido alvo de alguns tipos de ataques, estas formas de ataques são listadas abaixo:

Por: Matuzalém Guimarães

Métodos de ataque

Cheswick; Bellovin; Rubin (2003) afirmam que o SSH tornou-se uma das ferramentas vitais para a segurança computacional. Embora não concordem totalmente com essa afirmação pelo fato do SSH, [...] ser tão cheio de recursos que sua complexidade inerente está fadada a introduzir erros na implementação e na administração. (Cheswick; Bellovin; Rubin, 2003, p.158).

A versão 1 do protocolo estava em larga utilização quando se descobriu ser insegura. Descobriu-se também que até a versão 2 era suscetível a ataques de temporização estatística, conforme Song (2001 apud Cheswick; Bellovin; Rubin, 2003, p.158). Esta técnica de temporização estatística está relacionada ao fato do SSH acomodar os tamanhos de blocos dos sistemas de criptografia, a versão 2 do protocolo arredonda cada pacote a um limite de oito bytes.

No modo interativo, cada pressionamento de tecla feito por um usuário gera um novo pacote IP de tamanho e temporização distintos, e os pacotes contendo caracteres de senha não produzem pacotes de eco. Ainda segundo os autores essas propriedades ajudam ao atacante a deduzir o tamanho das senhas e informações estatísticas que chegam a aproximadamente um bit por pacote.

O protocolo SSH em suas versões 1 e 2 tem sido alvo de alguns tipos de ataques, estas formas de ataques são listadas abaixo: