helldanger1

GForum VIP

- Entrou

- Ago 1, 2007

- Mensagens

- 29,631

- Gostos Recebidos

- 1

A cada dia novas técnicas de invasão são desenvolvidas e os especialistas na área de segurança de redes têm a incumbência de resolvê-los. Mas não só um especialista na área de segurança deve se preocupar, um usuário comum, como você, também.

Por: Leonardo Damasceno

Introdução

Descrição: A cada dia novas técnicas de invasão são desenvolvidas e os especialistas na área de segurança de redes têm a incumbência de resolvê-los. Mas não só um especialista na área de segurança deve se preocupar, um usuário comum, como você, também deve se preocupar, pois todo dia você acessa a internet através do seu navegador que roda em alguma distribuição Linux, e não é porque "o Linux não pega vírus" que você vai ficar tranquilo.

Então, qual é o conceito de vírus? E se alguém criar um script, enviar para o seu e-mail e após dar a permissão de execução e rodar o script, você tenha seus dados perdidos?

Ou então, alguém de fora, conseguir rodar um "scan" no seu IP, descobrir quais portas estão abertas e através de um ataque de força-bruta descobrir sua senha?

Bem, vários problemas podem acontecer, mas você não precisa ficar louco, com medo de acessar até o próprio e-mail. Primeiro você tem que ter consciência do que está acessando, pois muitos "hackers" usam a engenharia social para se aproveitar de usuários que não tem uma "noção básica" de como navegar pela internet. Eles usam principalmente os e-mails.

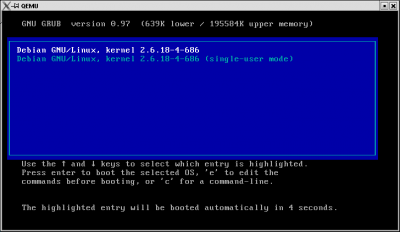

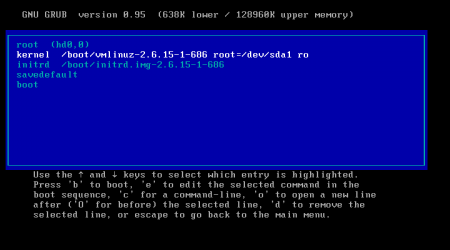

Nesse artigo vou abordar como criar uma segurança básica para o seu computador, protegendo o GRUB e também o acesso "de fora para dentro" utilizando o iptables.

Por: Leonardo Damasceno

Introdução

Descrição: A cada dia novas técnicas de invasão são desenvolvidas e os especialistas na área de segurança de redes têm a incumbência de resolvê-los. Mas não só um especialista na área de segurança deve se preocupar, um usuário comum, como você, também deve se preocupar, pois todo dia você acessa a internet através do seu navegador que roda em alguma distribuição Linux, e não é porque "o Linux não pega vírus" que você vai ficar tranquilo.

Então, qual é o conceito de vírus? E se alguém criar um script, enviar para o seu e-mail e após dar a permissão de execução e rodar o script, você tenha seus dados perdidos?

Ou então, alguém de fora, conseguir rodar um "scan" no seu IP, descobrir quais portas estão abertas e através de um ataque de força-bruta descobrir sua senha?

Bem, vários problemas podem acontecer, mas você não precisa ficar louco, com medo de acessar até o próprio e-mail. Primeiro você tem que ter consciência do que está acessando, pois muitos "hackers" usam a engenharia social para se aproveitar de usuários que não tem uma "noção básica" de como navegar pela internet. Eles usam principalmente os e-mails.

Nesse artigo vou abordar como criar uma segurança básica para o seu computador, protegendo o GRUB e também o acesso "de fora para dentro" utilizando o iptables.